Hace un tiempo publicaba un artículo de Seguridad a lo Jabalí sobre las «distintas conexiones» establecidas por nuestra maquina, algunas de estas conexiones un poco sospechosas. Normalmente en seguridad se informa a los usuarios o se intenta desmitificar la leyenda de «Mi ordenador va muy lento tengo un bicho», esto no es cierto los […]

Hace un tiempo publicaba un artículo de Seguridad a lo Jabalí sobre las «distintas conexiones» establecidas por nuestra maquina, algunas de estas conexiones un poco sospechosas. Normalmente en seguridad se informa a los usuarios o se intenta desmitificar la leyenda de «Mi ordenador va muy lento tengo un bicho», esto no es cierto los troyanos, los verdaderamente peligrosos, son muy silenciosos. Articulo aprende a buscar información sobre una IP .

Aunque es cierto que a la mínima señal de lentitud de la maquina o la conexion, al menos echas un vistazo, podría ser un ataque Man in the Middle, que la maquina estuviera enviando spam o que los recursos del equipo se utilizaran para obtener BitCoins.

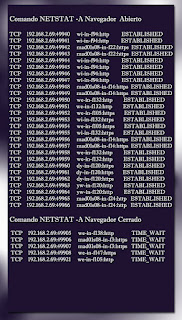

Hoy al revisar las conexiones me llamo la atención un numero bastante alto de ellas en estado ESTABLISHED, así que, «a mirar toca».

Hoy al revisar las conexiones me llamo la atención un numero bastante alto de ellas en estado ESTABLISHED, así que, «a mirar toca».

Normalmente en esta maquina la página de inicio del navegador es iGoogle, es decir, necesita cargar una serie de datos respecto a las paginas que sigo por RSS, el Mail, etc.

Pero incluso al cerrar el navegador las conexiones tardan varios minutos en cerrarse, esto es debido a que aunque cierres el navegador al ser conexiones establecidas todavía circulan datos.

Había que asegurarse de que esas destinos fueran legítimos, y no fueran conexiones a un dominio malicioso, con lo que mi equipo formaría parte de una Botnet o red de máaquinas zombies.

Otra vez AKAMAI, en el artículo anterior escribía sobre esta empresa que se dedica a descargar trafico de redes muy saturadas realizando una especie de servicio de proxy, que monitoriza todo este trafico. Entonces recordé que estamos en Marzo, es decir, la nueva política de Google ya se esta aplicando, Articulo Sobre la Política de Google.

Según la política de Google ahora puede recolectar todo tipo de datos sobre tu sistema operativo, conexiones, versiones de Software, direcciones y paginas que visitas, etc.

Todo esto requiere conexiones activas en la maquina cliente que envíen toda esa información a los Servidores de Google.

Y aquí está resuelto el misterio, una serie de conexiones establecidas por distintos puertos y destino a varios servidores que investigando un poco las direcciones IP pertenecen a Google. Después de realizar distintas pruebas las conexiones se cierran y abren cada cierto tiempo, en funcion también del uso que estés haciendo del navegador. Tambien verifique las IP desde distintas páginas para segurarme de que pertenecían a Google.

Un dato curioso, a día de hoy en España, un simple escaneo de puertos puede interpretarse como un intento de ataque a un Sitio Web de una Empresa, con las consecuencias legales que eso implica.

Fuente: Seguridad a lo Jabalí