Traducido por Miguel Serrano, del Equipo de Traductores de Cubadebate y Rebelión

El 9 de marzo de 2005, Costas Tsalikidis, ingeniero electrónico griego de 38 años de edad, fue hallado ahorcado en su apartamento de Atenas en un aparente. Resultó ser la primera noticia pública de un escándalo que sacudiría Grecia durante meses.

Al día siguiente, se le comunicó al primer ministro de Grecia que su celular estaba intervenido, al igual que los del alcalde de Atenas y al menos 100 otros altos dirigentes, incluido un empleado de la embajada estadounidense. [Ver al final cuadro «CEOs, MPs, & a PM.» (Funcionarios ejecutivos principales, miembros del parlamento y un primer ministro)]

Las víctimas eran clientes de Vodafone-Panafon, una empresa radicada en Atenas generalmente conocida como Vodafone Greece y la mayor proveedora de servicios de telefonía celular en dicho país; Tsalikidis estaba a cargo de la planificación de redes de la compañía. La conexión era evidente . Dada la lista de personas y sus correspondientes cargos en el momento de la intervención de los teléfonos, solo podemos imaginar las confidenciales discusiones políticas y diplomáticas, los importantes tratos de negocios o hasta las indiscreciones maritales que puedan haber sido rutinariamente escuchadas y, muy posiblemente, hasta grabadas.

Incluso antes de la muerte de Tsalikidis, los investigadores habían encontrado software ilegítimo instalado por personas desconocidas en la red telefónica de Vodafone Greece. Algunas personas muy entendidas penetraron la red desde afuera o la subvirtieron desde adentro, ayudadas por un agente o topo. Cualquiera que sea el caso, según descubrieron más tarde los investigadores, el software instalado en el corazón del sistema telefónico, se reprogramó con una astucia y sofisticación poco vistas hasta y desde entonces.

Un estudio del caso de Atenas, ciertamente el escándalo más extraño y vergonzante que jamás haya afectado a un proveedor de servicios de telefonía celular, muestra con bastante claridad las medidas que las redes pueden y deben tomar para reducir su vulnerabilidad frente a los piratas y espías informáticos.

También proporciona la rara oportunidad de ver uno de los delitos cibernéticos más elusivos. Las penetraciones de cualquier tipo en las redes más importantes son muy poco comunes. Son difíciles de realizar e igualmente difíciles de investigar.

Incluso entre las infiltraciones delictivas más sobresalientes, la de Atenas se distingue porque puede haber comprendido secretos estatales y tenía a determinados individuos como objetivos, combinación esta que, si alguna vez ocurrió antes, jamás se reveló públicamente. La penetración más notable en cuanto a comprometer secretos estatales fue la del «Huevo del Cuco», nombre que le dio el astuto administrador de red que persiguió exitosamente a un programador alemán en 1986. Dicho programador había estado vendiéndole secretos sobre la Iniciativa de Defensa Estratégica de EEUU («Guerra de las Galaxias») a la KGB soviética.

Pero a diferencia del Huevo del Cuco, el acontecimiento ateniense tenía como objetivo las conversaciones de altos funcionarios militares y gubernamentales específicos. Dada la facilidad con que se pudieron haber grabado las conversaciones, la opinión general es que lo fueron. Pero no se han encontrado grabaciones, y no se sabe cuántas llamadas fueron grabadas, o incluso escuchadas, por parte de los autores del delito. Aunque se desconoce en gran medida el alcance de dicha actividad, no es aventurado decir que ningún otro delito de computación registrado ha tenido la misma posibilidad de captar información acerca de asuntos estatales.

Aunque esta es la primera infiltración importante que afecta los teléfonos celulares, el ardid no dependió de la naturaleza inalámbrica de la red. Básicamente, lo que hicieron los piratas informáticos fue penetrar una red telefónica y subvertir sus características intrínsecas para intervenirla para sus propios fines. Eso se pudo haber realizado con cualquier cuenta telefónica no solo con las celulares. No obstante, hay elementos del sistema de Vodafone Greece que fueron singulares y cruciales para la forma en que se llevó a cabo el delito.

Aún no sabemos quién cometió este delito. Un motivo importante es que el Grupo Vodafone con sede en el Reino Unido, uno de los proveedores mundiales de celulares, manejaron torpemente algunos ficheros registros. También retiró reflexivamente el software ilegítimo, en vez de dejarlo funcionar, enterando así a los autores del hecho de que su intrusión había sido detectada y dándoles la oportunidad de huir. La compañía tuvo que pagar una multa de €76 millones en diciembre último.

Para armar esta historia, hemos revisado cientos de páginas de declaraciones, tomadas por el comité parlamentario griego que investiga el hecho, obtenidas mediante una solicitud hecha en virtud de la libertad de información y presentada ante el Parlamento Griego. También leímos cientos de páginas de documentos y otros registros, complementados por información asequible al público y entrevistas a expertos independientes y fuentes relacionadas con el caso. Lo que todo esto saca a la luz son los detalles técnicos, aunque no lo que motivó una infiltración cibernética endiabladamente ingeniosa y complicada.

La intervención de los celulares comenzó durante el febril período previo a los Juegos Olímpicos de Atenas de agosto de 2004. No se detectó hasta el 24 de enero de 2005, cuando uno de los conmutadores telefónicos de Vodafone generó una secuencia de mensajes de errores que indicaban que mensajes de textos enviados por otro operador de celulares no se habían recibido. El conmutador es un componente de red telefónica controlado por una computadora, que conecta dos líneas telefónicas para completar una llamada. Para diagnosticar las fallas, que parecían muy inusuales pero razonablemente inocuas en aquel momento, Vodafone contactó al productor de los conmutadores, al fabricante sueco de los equipos de telecomunicación Ericsson.

Ahora sabemos que los softwares ilegalmente implantados, que con el tiempo fueron encontrados en un total de cuatro conmutadores de Vodafone Greek, crearon corrientes paralelas de voces digitalizadas para las llamadas intervenidas. Una corriente era la que comúnmente se establece entre los dos interlocutores de la llamada. La otra, una copia exacta, estaba dirigida a otros celulares, permitiéndoles a los interventores escuchar las conversaciones con sus celulares, y probablemente también grabarlas. El software también enviaba la ubicación de esas llamadas telefónicas, así como otra información acerca de ellas, a dichos aparatos mediante mensajes automatizados de textos.

Cinco semanas después de las primeras fallas de los mensajes, el 4 de marzo de 2005, Ericsson alertó a Vodafone de que softwares no autorizados se habían instalado en dos de las oficinas centrales de Vodafone. Tres días después, técnicos de Vodafone aislaron el código ilegítimo. Al día siguiente, el 8 de marzo, el funcionario ejecutivo principal de Vodafone Greece, Giorgos Koronias, ordenó a los técnicos retirar los softwares.

Los acontecimientos tomaron entonces un giro mortal. El 9 de marzo, Tsalikidis, que debía casarse dentro de tres meses, fue hallado ahorcado en su apartamento. Nadie sabe si su aparente suicidio estuvo relacionado con el caso, pero muchos observadores han especulado que sí.

Un día después de descubrirse el cadáver de Tsalikidis’s, el funcionario ejecutivo principal, Koronias, se reunió con el director de la oficina política del primer ministro griego, Yiannis Angelou, y el ministro de orden público, Giorgos Voulgarakis. Koronias les informó que los softwares ilegítimos utilizaron los mecanismos legales de intervención de los conmutadores digitales de Vodafone’s para intervenir unos 100 teléfonos y entregó una lista de números intervenidos. Además de los teléfonos del primer ministro y su esposa, estaban comprometidos los de los ministros de defensa nacional, relaciones exteriores y justicia, el alcalde de Atenas y el comisionado griego de la Unión Europea. Otros pertenecían a miembros de organizaciones de derechos civiles, activistas por la paz y grupos anti-globalización; altos funcionarios de los ministerios de Defensa Nacional, Orden Público, Marina Mercante y Relaciones Exteriores; el partido gobernante Nueva Democracia; el estado mayor de la Armada Helénica ; y un empleado greco-norteamericano de la embajada de Estados Unidos en Atenas.

Unas semanas después del descubrimiento del ardid de las intervenciones, autoridades independientes y del gobierno griego iniciaron cinco investigaciones diferentes para responder tres interrogantes principales: ¿Quién era el responsable de la intervención? ¿Estaba la muerte de Tsalikidis relacionada con el escándalo? Y ¿Cómo los autores del hecho pudieron ejecutar este audaz plan?

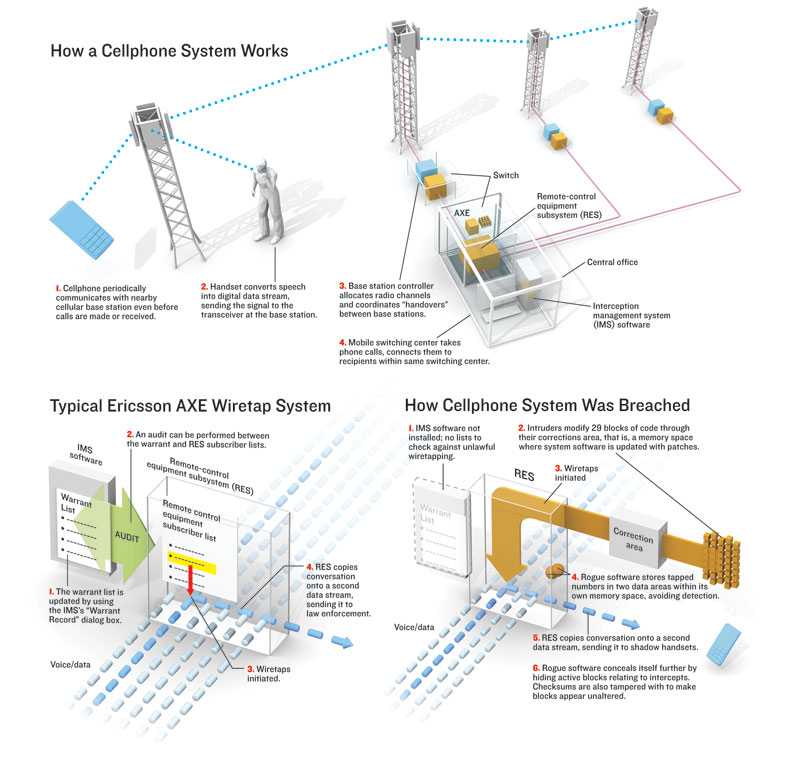

Para comprender cómo alguien podría escuchar secretamente las conversaciones de los más altos funcionarios griegos, tenemos que analizar la infraestructura que lo hace posible.

Primero, piense cómo una llamada telefónica, la suya o la de un primer ministro se consuma. Mucho antes de que usted marque el número en su aparato telefónico, este se habrá estado comunicando con las estaciones celulares de base cercanas. Una de esas estaciones, usualmente la más cercana, ha acordado ser la intermediaria entre su teléfono y la red como un todo. Su aparato convierte sus palabras en una corriente de datos digitales que se envía a un transceptor en la estación de base.

Las actividades de la estación de base la rige un controlador de estación de base, una computadora especial dentro de la estación que asigna canales de radio y ayuda a coordinar las entregas entre los transceptores bajo su control.

Este controlador a su vez comunica con un centro de conmutación móvil que toma las llamadas y las conecta con los receptores de estas dentro del mismo centro de conmutación, otros centros dentro de la compañía o centrales telefónicas especiales que actúan como puertas a redes extranjeras, encauzando las llamadas a otras redes telefónicas (móviles o terrestres). Los centros conmutadores móviles son particularmente importantes en el caso ateniense ya que allí se colocaron los softwares ilegítimos para intervenir los teléfonos, y fue allí que se originaron las escuchas. Ellos constituían la selección lógica, porque están en el corazón de la red; los intrusos tenían que tomar solo unos cuantos de ellos para llevar a cabo su ataque.

Tanto los controladores de las estaciones de base como los centros de conmutación están erigidos alrededor de una gran computadora, conocida como conmutador, capaz de crear una vía de comunicación dedicada entre un teléfono dentro de su red y, en principio, cualquier otro teléfono en el mundo. Los conmutadores son reliquias de los años setentas, una era en que poderosas computadoras llenaban las habitaciones y se construían alrededor de hardwares y softwares de marca. Aunque estas computadoras son más pequeñas hoy en día, la arquitectura básica del sistema permanece inalterada en gran medida.

Como la mayoría de las compañías telefónicas, Vodafone Greece utiliza el mismo tipo de computadora tanto para sus centros de conmutación móviles como sus controladores de estaciones de base-línea de conmutadores Ericsson’s AXE. Un procesador central coordina las operaciones del conmutador y lo ordena a establecer una vía para la voz o para datos de un teléfono a otro y luego envía una llamada a través de esta. Los registros de operaciones de la red y de facturas se almacenan en disco por una unidad aparte denominada procesador de administración.

La clave para comprender la piratería informática del caso de Atenas es saber cómo es que la Ericsson AXE permite las intercepciones legales-las que se conocen comúnmente como «escuchas telefónicas». Aunque los detalles difieren de un país a otro, en Grecia, como en la mayoría de los lugares, el proceso comienza cuando un funcionario encargado de hacer cumplir la ley se dirige a un tribunal y obtiene una orden judicial, que luego se presenta a la compañía telefónica cuyo cliente deberá ser intervenido.

En la actualidad, todas las escuchas telefónicas se llevan a cabo en la oficina central. En la central telefónica de AXE, un subsistema de equipo de control remoto, o SEC, realiza la intervención monitoreando el flujo de conversaciones y datos de las llamadas conmutadas. Es un subsistema de software que se utiliza típicamente para instalar escuchas telefónicas, al que se supone tengan acceso solo los agentes de la ley. Cuando un teléfono intervenido realiza una llamada, el SEC copia la conversación a una segunda corriente de datos y desvía dicha copia a una línea telefónica utilizada por funcionarios encargados de hacer cumplir la ley.

Ericsson proporciona opcionalmente un sistema de manejo de la intercepción (SMI), mediante el cual las intercepciones legales de llamadas se instalan y manejan. Cuando una orden judicial se presenta a la compañía telefónica, sus operadores inician una intercepción llenando un cuadro de diálogo en el software del SMI. Los SMI opcionales en el interfaz del operador y el SEC en la central telefónica contienen una lista de las intervenciones telefónicas: las solicitudes de intervención telefónica en la caja de los SMI, la propia intervención en el SEC. Solamente las intervenciones telefónicas iniciadas por el SMI deben estar activas en el SEC, de manera que una intervención telefónica en el SEC sin una solicitud de escucha telefónica en el SMI es un buen indicador de que una intervención no autorizada ha ocurrido. Un procedimiento de auditoría puede utilizarse para encontrar cualquier discrepancia entre ellos.

Resulta que Vodafone no había comprado la opción de intercepción legal en el momento de las intervenciones, y el software del SMI para manejar la intercepción no estaba instalado en los sistemas de Vodaphone. Pero a principios del 2003, los técnicos de Vodafone mejoraron los conmutadores griegos para sacar a la venta el R9.1 de la serie de software de AXE. Esa mejora incluyó el software SEC, de acuerdo con una carta de Ericsson que acompañaba dicha mejora. De manera que después de la mejora, el sistema Vodafone contenía el código de software necesario para interceptar llamadas utilizando el SEC, aunque carecía de la interfase de alto nivel del usuario del SMI que se utilizan corrientemente para facilitar dichas intercepciones.

Esa extraña circunstancia resultó desempeñar un papel en permitirles a los piratas informáticos escuchar ilegalmente las llamadas y sin embargo escapar la detección durante meses.

Hizo falta astucia y algunos serios golpes de programación para manipular las funciones de intercepción de llamadas legales en los centros de conmutación. La tarea de los intrusos resultaba particularmente complicada porque necesitaban instalar y operar el software de intervención en las centrales sin que los administradores de sistemas de Vodafone o Ericsson lo detectaran. Cada cierto tiempo los intrusos necesitaban acceso al software ilegítimo para actualizar las listas de números monitoreados y teléfonos intervenidos. Estas actividades tenían que mantenerse fuera de todos los registros, mientras que el software mismo tenía que permanecer invisible para los administradores de sistemas que realizaban actividades rutinarias de mantenimiento. Los intrusos lograron todos estos objetivos.

Se aprovecharon del hecho de que la AXE permite que se instale softwares nuevos sin reiniciar el sistema, una característica importante cuando cualquier interrupción desconectaría las llamadas telefónicas, perdería los mensajes textuales y tornaría los servicios de emergencia inaccesibles. Para permitir que una central AXE funcione continuamente durante décadas, como lo hacen muchas de ellas, el software de Ericsson utiliza diversas técnicas para tratar las fallas y actualizar el software de una central sin detener su funcionamiento. Estas técnicas permiten el remiendo directo del código cargado en el procesador central, de hecho alterando el sistema operativo mientras este funciona.

Los sistemas GSM modernos, tales como los de Vodafone, aseguran las conexiones inalámbricas mediante un sofisticado mecanismo de codificación. Una llamada a otro celular se re-codifica entre el celular remoto y su estación de base más cercana, pero no está protegido mientras transita por la red central del proveedor. Por esta razón – y por la facilidad de monitorear las llamadas desde la comodidad de su guarida – los autores de la intervención telefónica de Vodafone atacaron los conmutadores centrales de la su red. El codificar las comunicaciones desde el principio de la cadena hasta su final – como lo hacen, por ejemplo, los bancos – hace muy difícil aplicar intervenciones telefónicas legales.

Para simplificar el mantenimiento del software, AXE tiene normas detalladas para remendar directamente un software que esté funcionando en su procesador central. El código existente de AXE está estructurado alrededor de bloques independientes, o módulos de programas, que se almacenan en la memoria del procesador central. La liberación que se utilizó en 2004 constaba de unos 1760 bloques. Cada uno contiene una pequeña «área de corrección», que se utiliza cada vez que un software se actualiza con un remiendo.

Digamos que usted está remendando un código para obligar a la computadora a realizar una nueva función, Z, en situaciones donde ha estado realizando una función diferente, Y. De manera que donde, por ejemplo, el software original tenía la instrucción: «si X, entonces realiza Y», el software remendado ahora indica: «si X, entonces vaya al área de corrección L.» El software va a la ubicación L y ejecuta las instrucciones que encuentra allá, es decir, Z. En otras palabras, un remiendo de software funciona sustituyendo una instrucción en el área del código que habrá de fijarse por una instrucción que desvía el programa a una ubicación de memoria en el área de corrección que contiene la nueva versión del código.

El reto que tuvieron que enfrentar los intrusos fue el de utilizar las capacidades del SEC para duplicar y desviar los bits de una corriente de llamada sin utilizar la interfaz de la caja de diálogo al SIV, lo que crearía registros que pudieran auditarse de sus actividades. Los intrusos pudieron lograr esto instalando un conjunto de remiendos para separar 29 bloques de códigos, de acuerdo con los funcionarios de la Ericsson que testificaron ante el comité del parlamento griego que investigó las intervenciones telefónicas. Este software ilegítimo modificó el software del procesador central para iniciar directamente una intervención, utilizando las capacidades del SEC. Lo mejor para ellos fue que las escuchas no eran visibles para los operadores, porque no se utilizaron ni el SIV ni su interfaz de usuario.

La versión completa del software hubiera registrado en un registro oficial dentro de la central los números de teléfono que se estaban interviniendo. Y, como se ha señalado, una auditoria podría entonces haber encontrado una discrepancia entre los números monitoreados por la central y las órdenes activadas en el SIV. Pero el software ilegítimo burló el SIV. Lo que hizo fue astutamente almacenar los números intervenidos en dos áreas de datos que eran parte del espacio de memoria del software ilegítimo, que se encontraba dentro de la memoria del conmutador pero aislado y no revelado al resto del conmutador.

Eso de por sí hacía que el software ilegítimo fuera muy difícil de detectar. Pero los autores del hecho cubrieron sus huellas de muchas otras maneras. Existían diversas circunstancias por las cuales los técnicos de Vodafone podrían haber descubierto las alteraciones de los bloques de software de AXE. Por ejemplo, podrían haber tomado una lista de todos los bloques, lo que mostraría todos los procesos activos funcionando dentro de AXE-de forma similar a la salida del administrador de tarea en Microsoft Windows o la salida de estado procesal (ep) en Unix. Ellos entonces hubieran visto que algunos procesos estaban activos, cuando no deberían haberlo estado. Pero el software ilegítimo al parecer modificaba los comandos que ponían en una lista los bloques activos, de forma tal que omitían determinados bloques-los que estaban relacionados con las intercepciones-de cualquier lista de esas.

El software ilegítimo almacenaba los números telefónicos intervenidos en su propio espacio de memoria.

Además, el software ilegítimo podría haberse descubierto durante una mejora de software o incluso cuando los técnicos de Vodafone instalaran un remiendo menor. Es una norma en la industria de telecomunicaciones que los técnicos verifiquen los contenidos de los bloques existentes antes de iniciar una mejora o un remiendo. No sabemos por qué el software ilegítimo no se detectó por esta vía, pero sospechamos que el software también modificaba la operación del comando utilizado para imprimir las sumas de control-códigos que crean una especie de firma contra la cual se puede validar la integridad de los bloques existentes. Sea como fuere, los bloques aparecían inalterados para los operadores.

Finalmente, el software incluía una puerta trasera para permitir a los autores controlarlo en el futuro. Esto también se construyó astutamente para evitar su detección . Un informe presentado por la autoridad Helénica para la Seguridad y Privacidad de la Información y las Comunicaciones (ADAE por sus siglas en griego) señala que el software ilegítimo modificaba el programa de análisis sintáctico del comando de la central- rutina que acepta comandos de una persona que tenga status de administrador de sistema-de manera que un comando seguido de seis espacios desactivaría el registro de transacciones y la alarma relacionada con su desactivación, y permitiría la ejecución de comandos relacionados con el subsistema de intercepción legal. En efecto, era una señal para permitir las operaciones relacionadas con las intervenciones telefónicas pero no deja huellas de ellas. También agregó un nuevo nombre y clave

del usuario al sistema, que podía utilizarse para obtener acceso a la central.

A los softwares que no solo alteran el código del sistema operativo sino que también ocultan sus huellas se les llama «rootkit.» El término lo conoce el público-si acaso-debido a uno que la marca discográfica Sony BMG Music Entertainment incluyó en algunos de sus discos compactos de música puestos a la venta en 2005. Este rootkit de la Sony evitaba la copia de los CDs; Se colaba en el sistema operativo de Windows en las computadoras personales y luego ocultaba su existencia al dueño. (Sony dejo de utilizar rootkits debido a la protesta general del público.) Expertos en materia de seguridad también han descubierto otros rootkits para sistemas operatives de uso general, tales como Linux, Windows y Solaris, pero hasta donde sabemos esta es la primera vez que un rootkit se ha observado en un sistema de uso especial, en este caso un conmutador telefónico de la Ericsson.

Con todos estos sofisticados subterfugios, ¿cómo fue, entonces, que se descubrió finalmente el software ilegítimo? El 24 de enero de 2005, los autores del delito actualizaron su software plantado. Esa mejora interfirió con el envío de los mensajes textuales, que no se entregaron. Estos mensajes no entregados, a su vez, activaron un informe automático de falla.

A partir de este momento, se acabó la posibilidad de los piratas informáticos de mantener secretos sus modificaciones de la serie de software de AXE del conmutador, ya que es casi imposible ocultar los secretos en un sistema ajeno.

El sistema AXE, como cualquier otro sistema de software, registra toda clase de actividad de red. Los administradores de sistemas pueden revisar los archivos de registros, y cualquier evento que no puedan considerar como de uso corriente puede ser sujeto a investigación.

Es imposible superestimar la importancia de realizar registros. Por ejemplo, en la intrusión del Huevo del Cuco de 1986, al astuto administrador de redes, Clifford Stoll, se le pidió investigar un error de contabilidad de 75 centavos de dólares estadounidenses. Stoll dedicó 10 meses a buscar al pirata informático, que había penetrado profundamente en la red de Lawrence Livermore National Laboratory, un laboratorio de armas nucleares de Estados Unidos radicado en California. Una gran parte de ese tiempo lo pasó analizando miles de páginas de informes de registros.

El AXE, como la mayoría de los sistemas sofisticados de hoy día, puede ayudar a los operadores a encontrar datos valiosos dentro de los registros voluminosos que este genera. Está programado para informar las actividades anormales por sí solo, en la forma de informes de error o de falla. Aparte de esto, en intervalos regulares la central de conmutación genera una foto instantánea de sí misma-una copia, o depósito, de todos sus programas y datos.

Los depósitos más comúnmente se consultan para fines de recuperación o diagnóstico, pero pueden utilizarse en investigaciones de seguridad. De manera que cuando se llamó a los investigadores a causa de los textos no entregados, lo primero que hicieron fue analizar cuidadosamente los depósitos periódicos. Hallaron dos áreas que contenían todos los números telefónicos que se estaban monitoreando y recuperaron una lista de ellos.

Los investigadores analizaron los depósitos más minuciosamente y encontraron los programas ilícitos. Pero lo que encontraron, estaba en la forma de código ejecutable-en otras palabras, un código en lenguaje binario que los microprocesadores ejecutan directamente. Un código ejecutable es lo que resulta cuando un compilador de software convierte el código de fuente-en los casos de los programas de AXE, escritos en lenguaje PLEX-en código binario de máquina que un procesador de computadora ejecuta. De manera que los investigadores reconstruyeron cuidadosamente una aproximación de los archivos PLEX originales de fuente que desarrollaron los intrusos. Resultó ser el equivalente de unas 6500 líneas de código, un software sorprendentemente importante.

Los investigadores hicieron funcionar los módulos en ambientes simulados para mejor comprender su comportamiento. El resultado de todo este esfuerzo investigativo fue el descubrimiento de las áreas de datos que contenían los números intervenidos y los relojes fechadores de las intercepciones recientes.

Con esta información a mano, los investigadores podían volver atrás y examinar depósitos anteriores para establecer el intervalo de tiempo durante el cual las intervenciones estaban en vigor y para obtener la lista completa de números interceptados y datos de llamadas para las conversaciones intervenidas-quién llamó a quién, cuándo y por qué tiempo. (Las conversaciones mismas no estaban almacenadas en los registros.)

Aunque el acceso ilegal fue complejo, las intervenciones mismas fueron sencillas. Cuando el primer ministro, por ejemplo, iniciaba o recibía una llamada en su celular, la central establecía el mismo tipo de conexión utilizado en una intervención legal-una conexión a un número «sombra» que le permitía escuchar la conversación.

Crear el software ilegítimo de manera que permaneciera sin detectar requería mucha pericia en términos de escribir en código AXE, una competencia esotérica que no está fácilmente disponible en la mayoría de los lugares. Pero según sucede, durante los últimos 15 años, una parte considerable del desarrollo de los softwares de Ericsson para AXE se ha realizado bajo contrata con una compañía griega con sede en Atenas, Intracom Telecom, parte de Intracom Holdings. La necesaria pericia estaba disponible localmente y estaba dispersa entre un gran número de promotores de Intracom. Así que ¿podría este haber sido un trabajo realizado desde adentro?

Las etapas más tempranas de la infiltración hubieran sido mucho más fáciles de vencer con la ayuda de alguien dentro de Vodafone, pero no hay pruebas conclusivas que respalden dicho escenario. La infiltración podría haberse llevado a cabo desde lejos y, en efecto, de acuerdo con un informe estatal, en el caso de los mensajes textuales fallidos donde se conoce el tiempo exacto del evento, la última persona que accedió a la central había recibido una credencial de visitante.

De forma similar, puede que nunca sepamos si Tsalikidis tuvo algo que ver con las intervenciones. Muchos observadores han hallado el momento de su muerte muy sugerente, pero hasta la fecha no se ha descubierto ninguna conexión. Tampoco pueden los observadores hacer más que especular acerca de los motives de los infiltrados. [Ver cuadro, «¿Un trabajo desde adentro?» para un resumen de las especulaciones principales; no podemos ni coincidir con las teorías planteadas ni refutarlas.]

De la misma forma que no podemos aún saber a ciencia cierta quiénes estuvieron detrás del caso de Atenas o cuáles fueron sus motives, solo podemos especular acerca de varios enfoques que los intrusos pueden haber seguido para llevar a cabo su ataque. Ello se debe a que material clave se perdió o nunca se recogió. Por ejemplo, en Julio de 2005, mientras se llevaba a cabo la investigación, Vodafone mejoró dos de sus tres servidores utilizados para acceder al sistema de administración de la central telefónica. Estas mejoras eliminaron los registros de acceso y, yendo en contra de la política de la compañía, no se retuvo ninguna copia de reserva. Algún tiempo después se venció un período de retención de seis meses para los libros de firmas de entrada de los visitantes, y Vodafone destruyó los libros correspondientes al período en que se modificó el software ilegítimo, provocando los errores de los mensajes textuales.

Rastros de la instalación del software ilegítimo pueden haber sido registrados en los registros de transacciones de la central. Sin embargo, debido a una escasez de espacio de almacenamiento en el sistema administrativo de la central, los registros se conservaban solo por 5 días, porque Vodafone considera mucho más importantes los datos de facturación, que compiten por el mismo espacio. Lo más crucial es que la desactivación del software ilegítimo por parte de Vodafone el 7 de marzo de 2005 casi seguramente alertó a los conspiradores, dándoles la oportunidad de desconectar los teléfonos «sombras». Como resultado de esto, los investigadores perdieron la oportunidad de triangular la ubicación de dichos teléfonos y de capturar a los autores del hecho in fraganti.

Entonces, ¿qué nos puede enseñar este caso en cuanto a cómo proteger las redes telefónicas?

Una vez descubierta la infiltración, Vodafone tuvo que escoger entre la necesidad de mantener el funcionamiento continuo de la red y el descubrimiento y persecución de los culpables. Desafortunadamente, ni la respuesta de Vodafone ni la de los encargados griegos de hacer cumplir la ley fueron adecuadas. Debido a las acciones de Vodafone, datos críticos se perdieron o destruyeron, mientras que los autores del hecho no solo recibieron una advertencia de que su plan había sido descubierto sino que tuvieron suficiente tiempo para desaparecer.

En la industria de las telecomunicaciones, las mejores prácticas que prevalecen requieren que las políticas del operador incluyan los procedimientos para responder a una infiltración, tales como un ataque de virus; retener todos los datos, aislar la parte del sistema que ha sido violado hasta el punto que sea posible, coordinar actividades con los encargados de hacer cumplir la ley.

Las regulaciones federales griegas de telecomunicaciones también especifican que los operadores tienen políticas de seguridad que detallan las medidas que deben tomar para asegurar la confidencialidad de las comunicaciones de los clientes y la privacidad de los usuarios de la red. Sin embargo, la respuesta de Vodafone indica que dichas políticas, si existían, fueron ignoradas. Si no hubiera sido por las conferencias de prensa y las investigaciones públicas, las autoridades encargadas de hacer cumplir la ley podrían haber observado el comportamiento de los celulares sombras subrepticiamente. Los registros físicos de visitantes se perdieron y los registros de datos fueron destruidos. Además, ni las autoridades encargadas de hacer cumplir la ley ni la ADAE , la autoridad independiente de seguridad y privacidad, fueron contactados directamente. En vez de ello, Vodafone Greece se comunicó a través de un canal político-la oficina del primer ministro. Debe señalarse que la ADAE era una organización bastante nueva en esos momentos, formada en 2003.

La respuesta de los funcionarios encargados de hacer cumplir la ley también dejó mucho que desear. La policía pudo asegurarse pruebas incautando todos los equipos de telecomunicaciones y computación implicados en el incidente. En lugar de ello, parece que la preocupación por los trastornos al funcionamiento de de la red de teléfonos celulares llevaron a las autoridades a asumir un enfoque más suave-básicamente entrevistando a los empleados y recopilando información brindada por Vodafone-que al final condujo a la pérdida de pruebas forenses. Con el tiempo comenzaron a lanzar acusaciones tanto contra los operadores (Vodafone) y el vendedor (Ericsson), convirtiendo las víctimas en acusados y perdiendo su buena voluntad, lo que obstaculizó aun más su investigación.

Desde luego, en países donde tales delitos de alta tecnología son raros, no es lógico esperar hallar un equipo de investigadores de primera. ¿Podría una fuerza de desplazamiento rápido establecerse para manejar incidentes tan técnicos y de alto nivel? Nos gustaría ver a la organización policial Internacional Interpol crear un equipo de respuesta ciberforense al que los países pudieran acudir para manejar tales incidentes.

Los registros físicos de visitantes se perdieron y los registros de datos se destruyeron. Las centrales telefónicas han evolucionado a través de las décadas hasta convertirse en sistemas basados en software, y por lo tanto la tarea de analizarlas para ver su vulnerabilidad se ha hecho muy difícil. Aun cundo nuevas características de software se han añadido a la central, tales como las llamadas de conferencia, la portabilidad numérica y la identificación de llamadas, el viejo software permanece en su lugar. Interacciones complejas entre los subsistemas y los estilos de codificación barrocos (Algunos de ellos remanentes de programas escritos hace 20 ó 30 años) confunden tanto a los promotores como a los auditores.

No obstante, una defensa eficaz contra los virus, los gusanos y los rootkits depende crucialmente en un profundo análisis que pueda penetrar el código de partida en toda su heterogeneidad barroca. Por ejemplo, un análisis estadístico de los registros de llamadas podría haber revelado una correlación entre las llamadas a los números sombras y las llamadas a los números monitoreados. Las compañías de teléfono ya llevan a cabo un extensor análisis de estos tipos de datos para determinar las tendencias de los clientes. Pero desde una perspectiva de seguridad, este análisis se realiza por una razón equivocada y por gente equivocada-por el mercadeo en vez de por la seguridad. Entrenando al personal de seguridad a utilizar estas herramientas y permitiéndole acceso a estos datos, el análisis de las tendencias de los clientes puede convertirse en una contramedida eficaz contra los softwares ilícitos.

Pistas adicionales pudieran descubrirse uniendo los registros de llamadas generados por la central con la información sobre facturación y contabilidad. Pero hacer eso implica consolidar distintos conjuntos de datos actualmente propiedad de diferentes entidades dentro de la organización de telecomunicaciones.

Otra defensa es la auditoría usual del tipo que permitió a la Ericsson descubrir el software ilegítimo examinando los depósitos fuera de línea. Sin embargo, en este caso, así como en el de análisis de datos, tenemos que estar seguros que ningún software ilegítimo es capaz de modificar la información almacenada en los registros o los depósitos; digamos utilizando una computadora monitora aparte que corra su propio software.

Los sistemas digitales generan un enorme volumen de información. Ericsson y Vodafone Greece tenían en la punta de los dedos toda la información que necesitaban para descubrir la penetración de la red de Vodafone mucho antes de que un mensaje textual no entregado los pusiera a investigar. Como en otras industrias, el reto ahora es idear formas para utilizar esta información. Si los técnicos de una compañía y la fuerza policíaca de un país no pueden vencer este reto, tiene que crearse un equipo de respuesta que sí pueda.

Es particularmente importante no convertir la investigación en una cacería de brujas. Especialmente en los casos en que no es probable que se identifiquen a los autores, a veces es políticamente conveniente utilizar al operador de telecomunicaciones como chivo expiatorio. Esto solo alienta a los operadores y empleados a barrer los incidentes debajo de la alfombra, y los convierte en adversarios de la ley. En vez de buscar a quién culpar (y castigar), es mucho mejor determinar exactamente qué fue lo que salió mal y cómo puede arreglarse, no solo para ese operador en particular, sino para la industria en general.

Meramente decir-o incluso legislar-que los vendedores de sistemas y los operadores de redes no deberían permitir que algo así ocurra no tiene sentido, porque es poco lo que puede hacérseles a estas compañías después del hecho. En vez de esto, deben tomarse medidas preventivas para garantizar que tales sistemas se desarrollen y funcionen con seguridad. Quizás pudiéramos copiar de la seguridad de la navegación aérea, donde agencias nacionales e internacionales controlan de cerca tanto a los fabricantes de las naves como a las aerolíneas para garantizar la seguridad de los pasajeros.

————————

Acerca de los autores:

VASSILIS PREVELAKIS, miembro del IEEE (Instituto de Ingenieros Eléctricos y Electrónicos), es profesor asistente de informática en Drexel University, en Filadelfia. En la actualidad realiza investigaciones en seguridad de redes automáticas y diseño seguro de software. Ha publicado ampliamente en estos campos y participa activamente en organismos normativos tal como el Grupo de Ingeniería Internet (Internet Engineering Task Force).

DIOMIDIS SPINELLIS, miembro del IEEE (Instituto de Ingenieros Eléctricos y Electrónicos), es profesor auxiliar del departamento de ciencia y tecnología de la administración en la Universidad Ateniense de Economía y Comercio y autor del libro Code Quality: The Open Source Perspective (Calidad del código: la perspectiva de la fuente abierta) (Addison-Wesley,2006). Tiene su blog en http://www.spinellis.gr/blog.

CE0s, MPs & a PM (Funcionarios ejecutivos principales, miembros del parlamento y un primer ministro)

Los celulares intervenidos ilegalmente en el caso de Atenas comprendían los del primer ministro, sus ministros de defensa y de relaciones exteriores, funcionarios militares y policíacos de alta jerarquía, el comisionado griego de la UE , activistas y periodistas.

Foto: Kostas Tsironis/Foto Ap

El 6 de abril 2006, se citó a Bill Zikou, FEP de Ericsson Hellas, para presentar pruebas ante un comité parlamentario que investigaba el escándalo. Su compañía suministró el equipo conmutador de telecomunicaciones que penetraron los programadores renegados.

Foto: Kostas Tsironis/Foto Ap

El FEP de Vodafone Greece, Giorgos Koronias, ordenó el retiro del programa de vigilancia, porque, según explicó en una entrevista periodística en febrero de 2006, «la compañía tenía que reaccionar inmediatamente.» Se piensa que el retiro del programa avisó a los autores del hecho y los ayudó a evitar la captura.

Foto: JOHANNA LEGUERRE/AFP/Getty Images

El primer ministro griego Costas Karamanlis fue solo el más notable de los aproximadamente cien individuos cuyos teléfonos fueron intervenidos ilegalmente, entre los cuales, además de la elite política, militar y policial del país, se encontraba también su esposa.

Foto: AFP/Getty Images

Costas Tsalikidis fue encontrado ahorcado, en un aparente suicidio, justamente antes de que el caso de Atenas se hiciera público. Como ingeniero en telecomunicaciones a cargo de la planificación de redes en Vodafone, ocupaba un lugar ideal para ser un cómplice interno o el descubridor de la penetración digital. Pero su participación en el caso nunca se ha establecido.

Foto: LOUISA GOULIAMAKI/AFP/Getty Images

Giorgos Voulgarakis fue el primer funcionario del gobierno a quien Koronias reveló el caso. Giannis Angelou, director de la oficina política del primer ministro también estuvo presente .

Cuadro 2

IMAGEN: Bryan Christie Design

IMAGEN: Bryan Christie Design

Cuadro3

¿Un trabajo desde adentro?

Por Steven Cherry y Harry Goldstein

Ninguna novela policíaca se termina sin que el lector se entere de «quién lo hizo», pero la vida real suele ser más compleja que la ficción. En el caso de Atenas, solo podemos especular acerca de quién pudo haber estado detrás de la penetración más espectacular vista jamás de un sistema de telefonía celular.

La familiaridad de los piratas informáticos con el arte esotérico de programar el conmutador de la oficina central de Ericsson AXE convenció a algunos de que los delincuentes eran empleados de Vodafone Greece o de Intracom Telecom.

Intracom ha despertado sospechas porque proporcionó software clave a Ericsson y porque esta compañía griega es un importante proveedor de equipos de telecomunicaciones a la principal compañía de transporte de Grecia, el Grupo OTE. Dado que el estado griego es dueño de la mayor parte de las acciones de OTE, una empresa con grandes negocios con OTE habría tenido un fuerte incentivo para intervenir los teléfonos del partido gobernante para chequear si algunos de los acuerdos que ella o OTE habían concertado con el gobierno anterior estaban en peligro de desbaratarse. En relación con esta teoría, se instalaron escuchas telefónicas para interceptar las conversaciones de árabes y miembros de grupos anti-autoritarios para confundir a los investigadores.

Pero lo que sí dio qué pensar fue el hecho de que una de las centrales de Vodafone que fue accedida ilegalmente estaba ubicada en los predios de la instalación principal de Intracom. Cualquiera que hubiese deseado entrar en esa instalación de Vodafone en particular habría tenido que pasar por la entrada de Intracom, lo que significa que los visitantes a la central de Vodafone habrían sido registrados dos veces. Desafortunadamente, Vodafone destruyó los registros de visitantes a la central de acuerdo con los procedimientos de rutina, a pesar de las extraordinarias circunstancias. De manera que los investigadores nada más tenían los registros de visitantes de Intracom, que no registraban ninguna visita a la central de Vodafone por parte del personal de Intracom.

La causa principal para sospechar de los empleados de Vodafone Greece es el suicidio del jefe de su planificación de redes, Costas Tsalikidis. Sin embargo, la familia del difunto cuestiona si el hecho fue en realidad un suicidio. El abogado de la familia, Themistokles Sofos, ha declarado, «Estoy seguro de que Costas Tsalikidis no se suicidó, y eso me hace pensar que probablemente se enteró de las intervenciones telefónicas debido a su diligencia con todos los asuntos profesionales.» Por lo tanto, las especulaciones se dividen en dos teorías: la que plantea que Tsalikidis se suicidó porque su participación estaba a punto de descubrirse y la que arguye que fue asesinado porque había descubierto o estaba a punto de descubrir quiénes eran los autores del delito.

Otra popular teoría plantea que lo hizo la Agencia de Seguridad Nacional de Estados Unidos (NSA), la Agencia Central de Inteligencia o alguna otra agencia estadounidense de espionaje. La ubicación de los teléfonos monitoreados se correlaciona muy bien con apartamentos y otras propiedades bajo el control de la embajada de Estados Unidos en Atenas.

Según esta teoría, se instalaron intervenciones telefónicas de árabes y miembros de grupos anti-autoritarios debido al temor de atentados terroristas contra las Olimpiadas de Atenas. Es una creencia generalizada que estas agencias estadounidenses, particularmente la NSA, tienen todas las herramientas y pericia necesarias para montar tal ataque.

El original se puede descargar en http://www.spectrum.ieee.org